دول تدرب جنودها للدفاع إلكترونيا.. وأكثر من 5 مليارات قنبلة موقوتة

دول تدرب جنودها للدفاع إلكترونيا.. وأكثر من 5 مليارات قنبلة موقوتة

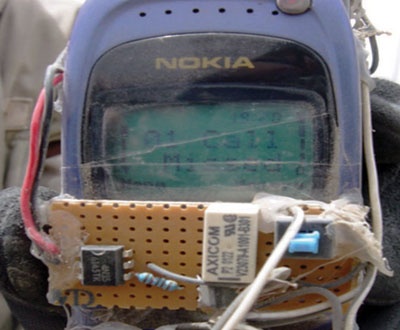

أكثر من 5 مليارات جهاز إلكتروني شخصي يملكها سكان الكرة الأرضية الذين تجاوز تعدادهم سبعة مليارات نسمة، في الوقت الذي تجاوز فيه عدد مستخدمي الأجهزة المتصلة بالإنترنت ملياري مستخدم يومياً، التي تحولت سريعا إلى طرق عبور وشوارع للقراصنة للوصول إلى أهدافهم الشخصية، الاجتماعية، السياسية، أو الاقتصادية، فأصبحت أجهزة العالم الذكية وغير الذكية أكبر بوابة لختم جوازات القراصنة – محليا أو عالميا، وإعطاء ترخيص الدخول إلى عالم التنصت والاختراق والهجوم وتعطيل المصالح لأغراض تجارية كانت أو سياسية.

تدفق تلك الأجهزة على المستخدمين خلال العقد الثاني من هذا القرن أوجد عددا من الحلول التنظيمية.

نشرت قوة الاستطلاع الاستراتيجي بالجيش الألماني وحدة من مهندسي الحاسوب قوامها 60 شخصا يتدربون منذ عام 2005 تحت اسم ''سي إن أو'' التي تعني تقريبا ''عمليات الشبكات الإلكترونية'' استعدادا للدخول في أي حرب إلكترونية محتملة.

وتتركز مهمة هؤلاء الخبراء على جعل الجيش الألماني قادرا على شن هجمات عبر الإنترنت في حين أن الهيئة الألمانية لأمن تقنيات الحاسوب مسؤولة عن الدفاع، وهي هيئة تتبع وزارة الداخلية.

وتبدو ساحة التدريب التي خصصها الجيش الألماني كفصل دراسي لمادة الحاسب الآلي يتدلى من سقفها حزمة كبيرة من أسلاك البيانات ويوجد بها نحو 40 شاشة كمبيوتر مسطحة وضعت على خمسة صفوف من الموائد.

ونجح أحد عساكر الجيش الألماني في التدريب بعد أن أسقط مشهدا للحرب على الحائط يظهر فيها هجوم إلكتروني شنته دولة أطلق عليها روتلاند على دولة أخرى سموها بلاولاند في قارة يقال لها أزوريا، وكلها أسماء خيالية.

وكانت إحدى معطيات التدريب موافقة الأمم المتحدة على تدخل دول أخرى ووافق البرلمان الألماني على المشاركة بقوات للجيش الألماني في هذا التدخل ثم أرسل وحدة الحروب الإلكترونية لهذه الحرب.

وتسلل ''جنود'' هذه الوحدة الإلكترونية إلى شبكة الإنترنت الخاصة بقوات روتلاند بمساعدة أدوات رقمية واستخدام أسماء مثل ''جون زي ريبر'' و''هوستنوم'' أو ''شمود'' ونجحوا في شل الدفاع الجوي لهذه الدولة.

وبذلك انتصرت القوات الدولية في هذه الحرب تقريبا. وانتهى التدريب على الحرب الإلكترونية بنجاح، في مبنى غير مميز المعالم في إحدى الثكنات العسكرية في مدينة راينباخ بالقرب من مدينة بون الألمانية.

وقالت وكالة الأنباء الألمانية أمس، إن الجيش الألماني اكتسب قوة بالفعل، في القدرة المبدئية على شن الهجوم، ويعني ذلك أنه أصبح قادرا على التسلل من خلال أجهزة حاسوب في ألمانيا إلى شبكات إلكترونية أجنبية، متسلحا في ذلك بأدوات متاحة على الإنترنت ''فنحن نستخدم سلعة عادية جدا ومتداولة تجاريا'' حسبما أوضح أحد عناصر قوة ''سي إن أو'' الذي أشار إلى أن هذه القوة لا تزال تفتقد مركبات مصفحة لتنفيذ عمليات متحركة في مناطق الأزمات، وقال إنها ستصبح متوافرة خلال ثلاثة أعوام بأقصى تقدير.

وستسري على القوات الألمانية التي تشارك في عمليات خارج الحدود الألمانية نفس القواعد التي تحدد عمل قادة الطائرات المقاتلة والسفن الحربية أو القوات البرية، وستتطلب هذه المهام تفويضا من البرلمان الألماني قبل تنفيذ أي عملية من هذا القبيل.

#2#

وحسب يورجين زيتسر، قائد قوة الاستطلاع الاستراتيجي المشار إليها، فإن التفويض البرلماني الممنوح حاليا للجيش الألماني في أفغانستان على سبيل المثال سيكفي كغطاء قانوني لأي عمليات تشنها قوته، حيث ينص تفويض الأمم المتحدة الذي يستند إليه التفويض البرلماني الألماني على ''اتخاذ جميع الوسائل الضرورية'' لهذه العملية.

ولكن لعدم وجود تكليف من الحكومة ولعدم توافر الأسلحة الإلكترونية لهذه القوة فإن عمل قوة ''سي إن أو'' اقتصر حتى الآن على التدريب.

ولكن من غير المستبعد ألا يختلف السيناريو الذي يدرس في الغرفة المذكورة كثيرا عن السيناريو المحتمل لأي حرب إلكترونية قادمة، حيث قصفت إسرائيل مفاعلا نوويا سوريًّا مزعوما عام 2007، وحسب الوكالة الألمانية فإن إسرائيل كانت قد شلت الدفاع الجوي السوري قبل شن هذا الهجوم.

أمريكا تتهم

والصين تدافع

كان آخر العراك الصيني الأمريكي نفي الصين الثلاثاء الماضي لاتهامات وزارة الدفاع الأمريكية ''البنتاجون'' بالتجسس الإلكتروني لسرقة تكنولوجيا عسكرية أمريكية وجمع بيانات تتعلق بالسياسات الخارجية والدفاعية للولايات المتحدة التي بدأت مطلع هذا العام.

وأوضحت متحدثة باسم الخارجية الصينية في بكين هذا الاتهام بأنه ''بلا أساس'' وينطوي على ''تضخيم''.

وأكدت المتحدثة هوا تشونينغ مجددا معارضة بلادها للهجمات الإلكترونية وكذلك جميع ''الاتهامات التي لا أساس لها والتضخيم''.

أضافت ''إننا مستعدون لإجراء حوار هادئ وبناء مع الولايات المتحدة بشأن جرائم الإنترنت''. وقال البنتاجون في تقرير أصدره الإثنين الماضي، إن الصين تواصل استهداف شبكات حكومية أمريكية، والبعض منها ينسب إلى الحكومة والجيش الصيني على ما يبدو. وذكر التقرير أن هذه المعلومات يمكن أن تساعد المخططين العسكريين الصينيين على رسم صورة للقدرات العسكرية الأمريكية.

واعتبر أن الصين تستخدم قدراتها الإلكترونية في جمع معلومات استخباراتية ضد برامج دبلوماسية واقتصادية ودفاعية أمريكية، وتطور المهارات المطلوبة لشن حرب إلكترونية.

وتؤكد الصين أنه من المستحيل تحديد المصدر الحقيقي للهجمات الإلكترونية، وتتهم قوى معادية في الولايات المتحدة وأماكن أخرى بإلقاء اللائمة على الصين بدافع الإجحاف والرغبة في جعل الصين في موضع دفاعي.

الكوريتان تشتعلان

كان آخر عراك الكوريتين عندما تعرض عدد من الشبكات الإعلامية والمالية في كوريا الجنوبية كانت لما يشبه الشلل التام من جراء الهجوم الذي وقع في يوم العشرين من آذار (مارس)، وكانت المؤسسات المالية بالذات هي التي تعرضت لأضرار كبيرة نتيجة شلل بعض المعلومات المهمة، فيما قدر عدد أجهزة الكمبيوتر الخاصة التي تضررت بنحو 48 ألف جهاز كمبيوتر شخصي وماكينة صرف آلي وغيرها.

أكدت نتائج التحريات في كوريا الجنوبية الأسبوع الماضي أن الشمالية هي وراء القرصنة الإلكترونية الأخيرة التي تعرضت لها كوريا الجنوبية، فقد توصلت الحكومة الكورية الجنوبية لتلك النتيجة إثر التي جرت في هذا الشأن، التي قام بها فريق متخصص يضم عناصر عسكرية ومدنية متخصصة.

#3#

وتفحصت اللجنة المتخصصة عددا كبيرا من الوثائق والمدونات الإلكترونية، إضافة إلى استعراض ومراجعة التحقيقات السابقة حول تورط كوريا الشمالية في ممارسات شبيهة، المتوافرة لدى أجهزة المخابرات. توصل التحقيق إلى أن كوريا الشمالية قامت فعلا بعمليات متعلقة بالرصد والتسلل الإلكتروني تجاه العديد من المواقع الخاصة بعدد من المؤسسات الكورية الجنوبية، وذلك منذ فترة لا تقل عن ثمانية أشهر حسب المؤشرات. توصل فريق التحري إلى ستة أجهزة كمبيوتر على الأقل من داخل كوريا الشمالية، هي التي شاركت في العملية التخريبية المنظمة التي استهدفت المواقع الكورية الجنوبية، وقد تم ذلك عبر ما لا يقل عن 1590 اتصالا في هذا الشأن. كما تم استعمال 25 طريقا إلكترونيا للوصول إلى الشبكات الكورية الجنوبية من داخل كوريا الشمالية نفسها و24 طريقا آخر من خارج كوريا الشمالية.

دماء إلكترونية

أوضح لـ ''الاقتصادية'' المهندس خالد السعود مختص في أمن المعلومات أن أدوات الحروب الإلكترونية وأسلحتها أصبحت متوافر بين أيادي الكثير من سكان الكرة الأرضية، وتجاوز عدد الأجهزة الإلكترونية بشكل عام أكثر من خمسة مليارات وحدة، تجعلها فريسة سهلة لتنظيم حرب إلكترونية تحول تلك الأجهزة إلى قنابل وأسلحة تقف ضد مستخدميها، وقال:

#4#

''الدماء ستسيل بين ''الكيابل'' ولا يمكن تنبؤها إلا بعد انتهائها''.

وأكد بأن عصر الحروب التقليدية باستخدام الجيوش يتلاشى تدريجيا أمام الحروب الإلكترونية الجديدة التي لا تحتاج إلى أكثر من مجموعة من ''القراصنة'' وجهاز كمبيوتر وإنترنت، مضيفا أن وقوعها لا يحتاج إلى ترصد، وهو بكل تأكيد ما يجعل الغزو مفاجئا وأخطر من الحروب التقليدية، موضحا أن الهجوم سيحدث بسرعة الضوء، فعندما تتدفق الحزم الإلكترونية المهاجمة عبر كابل الألياف الضوئية فإن الوقت المستغرق بين شن الهجمة وتأثيرها يكاد يتعذر قياسه، مما يخلق المخاطر أمام صنّاع القرار في أثناء الأزمات.

وأخير أشار السعود إلى تصريحات لمختصين في وكالة الأمن القومي الأمريكي، وهما الباحثان ريتشارد كلارك وروبرت نيك اللذان أكدا أن قياس قوة الدولة في مجال الحروب الإلكترونية لا يعتمد على امتلاك القدرات الهجومية فقط، بل لا بد من تقييم عاملين آخرين، هما الدفاع والاعتماد.

ويُقصد بالدفاع قياس قدرة الدولة على اتخاذ إجراءات عند تعرضها للعدوان لصد الهجمة أو تخفيف آثارها، أما الاعتماد فهو مدى اتصال الدولة بالإنترنت واعتمادها على الشبكات والأنظمة التي قد تكون عرضة للأخطار في حال وقوع حرب إلكترونية. ويقوم الدفاع على ثلاثة محاور (المثلث الدفاعي): الأول، هو حماية العمود الفقري للإنترنت، الذي تمثله شركات الإنترنت الرئيسية، والمحور الثاني هو تأمين شبكة الكهرباء، أما المحور الثالث فهو حماية شبكات وزارة الدفاع.