ضعف الثقافة التقنية يسهم في التعرض للاختراقات

يجد معظم الهاكرز ''المخترقين'' هوايتهم العظمى في سرقة البريد الإلكتروني، ولا يجدون حرجا في تمضية الوقت بالساعات أمام أجهزة الكمبيوتر لمحاولة سرقة المعلومات والحسابات تخص الآخرين، من حسابات شخصية على مواقع التواصل الاجتماعي أو البريد الإلكتروني والذي يحتوى غالبا على كمية كبيرة من المعلومات الشخصية لصاحبه من مستندات وصور ورسائل، وربما معلومات مهمة عن بطاقات الائتمان، وغالباً تنتهي مثل هذه العمليات من السرقة بابتزاز ومساومة مع الضحية.

وبذلك أصبح عديد من الحسابات عرضه للاختراق ''التهكير''؛ وذلك بسبب ضعف الثقافة التقنية وعدم الإلمام الكافي بطرق الحماية لدى كثير من مستخدمي هذه المواقع. وغالباً تتم معظم هذه الاختراقات عن طريق إرسال رابط تم إنشاؤه خصيصاً لعملية اختراق البريد الإلكتروني أو حسابات المواقع الاجتماعية، أو عن طريق برامج مخصصة تحاول تخمين كلمات المرور وبخاصة البسيطة وغير المعقدة.

#2#

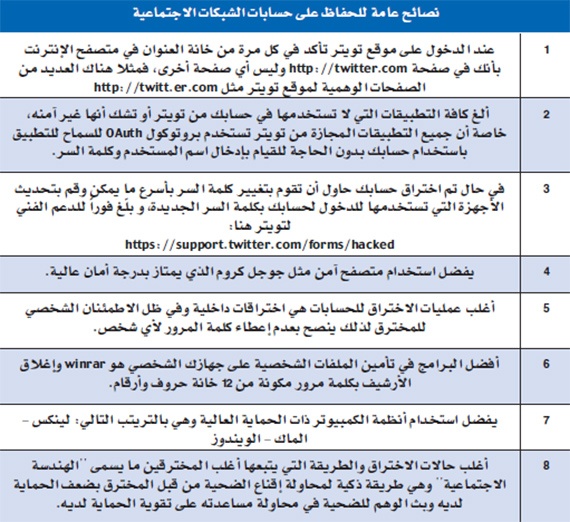

واستعرض مينا فرج، أمين التخصص برمجة تطبيقات وأنظمة الويب المعقدة باستخدام تقنيات بي اتش بي Senior PHP web-developer، أهم وأبسط خطوات لحماية الحسابات على موقع تويتر ونصح بإنشاء بريد إلكتروني سري لا يعرفه أحد سوى المستخدم نفسه؛ وذلك لغرض استخدامه للتسجيل في مواقع التواصل الاجتماعي بحيث يتجنب استخدام بريده الالكتروني العام المعروف للجميع في هذه المواقع؛ حتى يصعب على المخترق محاولة استعادة كلمة المرور عن طريق البريد الإلكتروني، وفضّل أن يتم استخدام البريد الإلكتروني من شركة Gmail، وذلك لدرجة الأمان العالية التي يمتاز به وصعوبة اختراقه، وبخاصة إذا تم ربطه عن طريق هاتفك الجوال، بعكس hotmail الذي يعاني ثغرات أمنية كثيرة ويسهل اختراقه.

وأشار رائد القرني، الخبير في حماية الأجهزة والمعلومات والمتخصص في البرمجة وشبكات سيسكو، إلى أهم الطرق لحماية الحسابات في تويتر من السرقة والاختراق، وبيّن وجود رابط من موقع شركة مايكروسفت الرسمي لاختبار قوة كلمة المرور، في الوقت الذي عرض موقعا آخر لمعرفة الوقت الذي سيستغرقه جهاز واحد أو مخترق واحد لكشف كلمة السر الخاصة بك.

وأشار إلى رابط لفحص الروابط التي تصلك والتي قد تكون مزودة بفيروس، حيث نصح بنسخ الرابط (دون أن فتحه) ووضعه في موقع شركة الحماية F-Secure.

#3#

رؤية قانونية

يؤكد مروان الروقي، المستشار القانوني، أن اختراق الحسابات الشخصية يعرض أصحابها إلى الضررَين المعنوي والمادي أيضا جراء ما يقوم به المخترقون من سلوكيات لا تمت للأخلاق أولاً، ولا النظام ثانياً بأي صفه أدبيه أو نظامية.

وبيَّن أن نظام مكافحة الجرائم المعلوماتية الصادر بالمرسوم الملكي رقم ٧٩ وتاريخ ٧/٣/١٤٢٨هـ يحدد الجرائم والعقوبات التي تعتبر مخالفة للنظام، وحدد العقوبات التي تطال مرتكبيها، ولم يقتصر الأمر على المجرم الفاعل، بل أحاط المنظم بمن يحرض ويساعد المجرم على ارتكاب مثل هذه الأفعال، وذلك في 16 مادة بهدف الحد من وقوع جرائم المعلوماتية.

المساعدة على تحقيق الأمن المعلوماتي وحفظ الحقوق المترتبة على الاستخدام المشروع للحاسبات الآلية والشبكات المعلوماتية وحماية المصلحة العامة، والأخلاق، والآداب العامة وحماية الاقتصاد الوطني.

وقد ورد في المادة الأولى من النظام تعريف المصطلحات القانونية للأفعال المجرمة، وذلك لاختلاف الأدوات التقنية وطبيعة كلً منها؛ فاختراق الحاسب الآلي أو النظام المعلوماتي يختلف عن اختراق الموقع الإلكتروني، وحيث إن اختراق الحساب الشخصي في مواقع التواصل يتم وفق أدوات فنية يقوم بها المجرم، فإنها تعتبر جريمة مستقلة فمن يخترق جهاز حاسب آلي يعتبر مجرما، ومن يدخل عن طريق هذا الجهاز إلى حساب شخصي أو موقع إلكتروني فإنها جريمة أخرى، فإن كان مخوَّل له بدخول هذا الجهاز وأعقب هذا الدخول اختراق موقع فإنه يخضع للظروف المشددة للجريمة.

وقد نظمت المادة ثالثة من نظام مكافحة الجرائم المعلوماتية الجرائم والعقوبات المقررة لها والتي تمس الحسابات الشخصية في مواقع التواصل وهي على النحو التالي:

1- التنصت على ما هو مرسل عن طريق الشبكة المعلوماتية، أو أحد أجهزة الحاسب الآلي - دون مسوغ نظامي صحيح ـــ أو التقاطه أو اعتراضه.

2- الدخول غير المشروع لتهديد شخص أو ابتزازه؛ لحمله على القيام بفعل أو الامتناع عنه، ولو كان القيام بهذا الفعل أو الامتناع عنه مشروعاً.

3- الدخول غير المشروع إلى موقع إلكتروني، أو الدخول إلى موقع إلكتروني لتغيير تصاميم هذا الموقع، أو إتلافه، أو تعديله، أو شغل عنوانه.

4- المساس بالحياة الخاصة عن طريق إساءة استخدام الهواتف النقالة المزودة بالكاميرا، أو ما في حكمها.

5- التشهير بالآخرين، وإلحاق الضرر بهم، عبر وسائل تقنيات المعلومات المختلفة.

والتصنت هنا ينصب على الرسائل المتبادلة، عن طريق البريد الإلكتروني، أو مصائد البيانات التي تلتقط البيانات ذات الطبيعة الشخصية، ويشمل لفظ كل ما هو مرسل لكافة الرسائل (مكتوبة، مرئية، مسموعة) أيا كان نوعها طالما يتم المساس بها بغير رضا من أرسلت إليه.

أما التهديد والابتزاز فيكونان مصحوبين بطلب لفعل أمر ما، أو الامتناع عنه ويكفي لإيقاع العقوبة أحد الفعلين؛ فالتهديد يعني الوعد بشر بهدف زرع الخوف في نفس المجني عليه، أما الابتزاز فيهدف إلى دفع المجني عليه، إما بفعل أمر ما أو الامتناع عنه.

والتشهير هنا جريمة، وتشدد العقوبة إذا كان قصد الجاني من هذا التشهير إلحاق الضرر بالمجني عليه، فالقصد العام متوافر بالجريمة، أما الخاص فيتمثل في قصد الإضرار.

والعقوبة المقررة لهذه الأفعال هي السجن لمده لا تزيد على سنة، أو بالغرامة التي لا تتجاوز 500 ألف ريال أو بالعقوبتين معاً، ويخضع ذلك للسلطة التقديرية للقاضي.

وقد شدد المنظم السعودي على حرمة الحياة الخاصة وعاقب كل من يحاول المساس بها بأي طريقة كانت، وذلك بتأكيده على ذلك في المادة الثالثة في البند الرابع (المساس بالحياة الخاصة عن طريق إساءة استخدام الهواتف النقالة المزودة بالكاميرا، أو ما في حكمها).

وفي البند الأول من المادة السادسة، والتي جاء فيها:

1- إنتاج ما من شأنه المساس بالنظام العام، أو القيم الدينية، أو الآداب العامة، وحرمة الحياة الخاصة، أو إعداده، أو إرساله، أو تخزينه عن طريق الشبكة المعلوماتية، أو أحد أجهزة الحاسب الآلي).

فعقوبة الجاني في الجرائم الواردة في المادة السادسة بالسجن مدة لا تزيد على خمس سنوات، وبغرامة لا تزيد على ثلاثة ملايين ريال، أو بإحدى هاتين العقوبتين.

وإن كان الفعلان هنا ينصبان على الحياة الخاصة إلا أن المادة الرابعة كانت في حدود استخدام الهواتف النقالة المزودة بكاميرا، أما المادة السادسة فجرَّمت أي فعل من شأنه المساس بالحياة الخاصة، سواء كان بإعداده أو بالإرسال أو بالتخزين .

وإذا ارتكب الجاني إحدى هذه الجرائم من خلال عصابة منظمة، أو كان الجاني يشغل وظيفة عامة ذات صلة بهذه الجريمة، أو ارتكابه الجريمة مستغلاً سلطاته أو نفوذه. أو من خلال التغرير بالقصر ومن في حكمهم، واستغلالهم، أو سبق وأن صدر ضده أحكام محلية أو أجنبية سابقة بالإدانة بحق الجاني في جرائم مماثلة. فلا تقلّ عقوبة السجن أو الغرامة عن نصف حدها الأعلى.

ويعاقب كل من حرَّض غيره، أو ساعده، أو اتفق معه على ارتكاب أي من الجرائم المنصوص عليها في هذا النظام؛ إذا وقعت الجريمة بناءً على هذا التحريض، أو المساعدة، أو الاتفاق، بما لا يتجاوز الحد الأعلى للعقوبة المقررة لها، ويعاقب بما لا يتجاوز نصف الحد الأعلى للعقوبة المقررة لها إذا لم تقع الجريمة الأصلية.

وبالإضافة إلى ذلك يتم مصادرة الأجهزة التي استخدمها الجاني في ارتكاب الجريمة، سواء كانت أجهزة حاسب آلي أو إحدى الأجهزة الذكية.

وعليه، يقوم المجني عليه بالتقدم بشكوى رسمية لجهات الضبط (الشرطة) والتي بدورها تقوم بالتنسيق والإحالة لهيئة التحقيق والادعاء العام، كما ورد في النظام التنسيق مع هيئة الاتصالات وتقنيه المعلومات لاكتشاف وتتبع الفاعل الأصلي وتقديمه للمحاكمة وللمحكمة المختصة، كما ورد في المادة (١٤، ١٥ ).