«كريب وير» يهدد ضحايا التجسس بالابتزاز واستراق النظر

«كريب وير» يهدد ضحايا التجسس بالابتزاز واستراق النظر

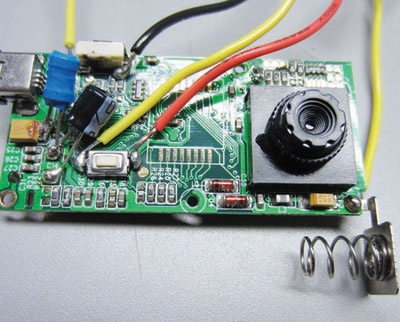

هددت برامج "كريب وير" ضحايا التجسس والاختراق عبر برمجيات خبيثة يتم تثبيتها على جهاز المستخدم دون علمه، ما يتيح للمخترقين الوصول إلى الجهاز والتحكم فيه عن بعد، في الوقت الذي أكدت إحدى أكبر شركات الأمن والحماية أن استغلال الكاميرا والميكروفون في كمبيوتر المستخدم لتصويره خفية أبرز مخاطر تلك البرمجيات.

وتتيح هذه البرامج للمخترقين التحكم بصورة كاملة في الكمبيوتر والقيام بإجراءات إضافية مثل أخذ لقطة للشاشة وتسجيل الفيديو من كاميرا الكمبيوتر أو تسجيل الصوت، فضلا عن تتبّع ما يكتبه الضحية على لوحة المفاتيح وسرقة كلمات المرور، إلى جانب تحميل الملفات وفتح صفحات الإنترنت، وقد يصل الأمر إلى عرض رسائل نصية على الشاشة أو تشغيل رسائل صوتية، كما يمكن أن تتم إعادة إقلاع الكمبيوتر وإخفاء شريط المهامّ وأيقونات سطح المكتب، يضاف إلى ذلك التسبب في فشل النظام في العمل وظهور الشاشة الزرقاء التي تعرف بشاشة الموت.

#2#

وقالت شركة الأمن والحماية "إن تلك البرمجيات فتحت الباب على القراصنة لسرقة الأنظار بطريقة غير شرعية، بحيث يقوم المخترقون باستغلال الكاميرا والميكروفون في كمبيوتر المستخدم لتصويره خفية، إضافة إلى سرقة المعلومات والملفات، إذ تتم سرقة أو حذف معلومات المستخدم مثل التفاصيل البنكية وكلمات المرور والملفات مثل الصور والفيديو".

وأكدت الشركة أن القراصنة بدأوا ينتهجون طريق الابتزاز عبر استخدام ملفات الصور والفيديو الموجودة على الكمبيوتر أو تلك التي يتم تسجيلها باستخدام كاميرا الكمبيوتر لإجبار الضحية على إرسال مزيد من الصور والفيديوهات الأكثر وضوحا أو لطلب المال منه.

وأخير التصيد، فقد يقوم المخترقون بالاعتماد على برامج "كريب وير" بدفع الكمبيوتر للقيام بمهام غريبة مثل عرض صور أو مواقع إنترنت غير مناسبة أو رسائل مسيئة، وفي بعض الحالات يتم التسبب في أعطال في النظام، ويقوم المخترقون بهذا الأذى بقصد التسلية في هذه الحالة.

الجدير ذكره أن برامج التحكم عن بعد يتم تثبيتها على كمبيوتر المستخدم دون علمه لأغراض سيئة، وأخرى عبر أدوات من التحكم عن بعد التي تستخدم لأسباب شرعية مثل أدوات الدعم التقني عن بعد وأدوات الاتصال بكمبيوتر المكتب أو المنزل أثناء السفر. ويمكن للأسف استغلال نفس المزايا المفيدة في هذه الأدوات لأغراض خبيثة، وقد تم تصميم كثير من البرامج الخبيثة من هذا المنطلق، وبمجرّد تثبيت هذه البرامج في كمبيوتر الضحية يصبح بمقدور المخترقين التحكم في الكمبيوتر بصورة شبه تامة.